امنیتمحققان امنیتی چینی مدعی شدهاند که سیستم رمزنگاری RSA را با استفاده از یک رایانهی کوانتومی شکستهاند، اما کارشناسان از این ادعا اطمینان ندارند.

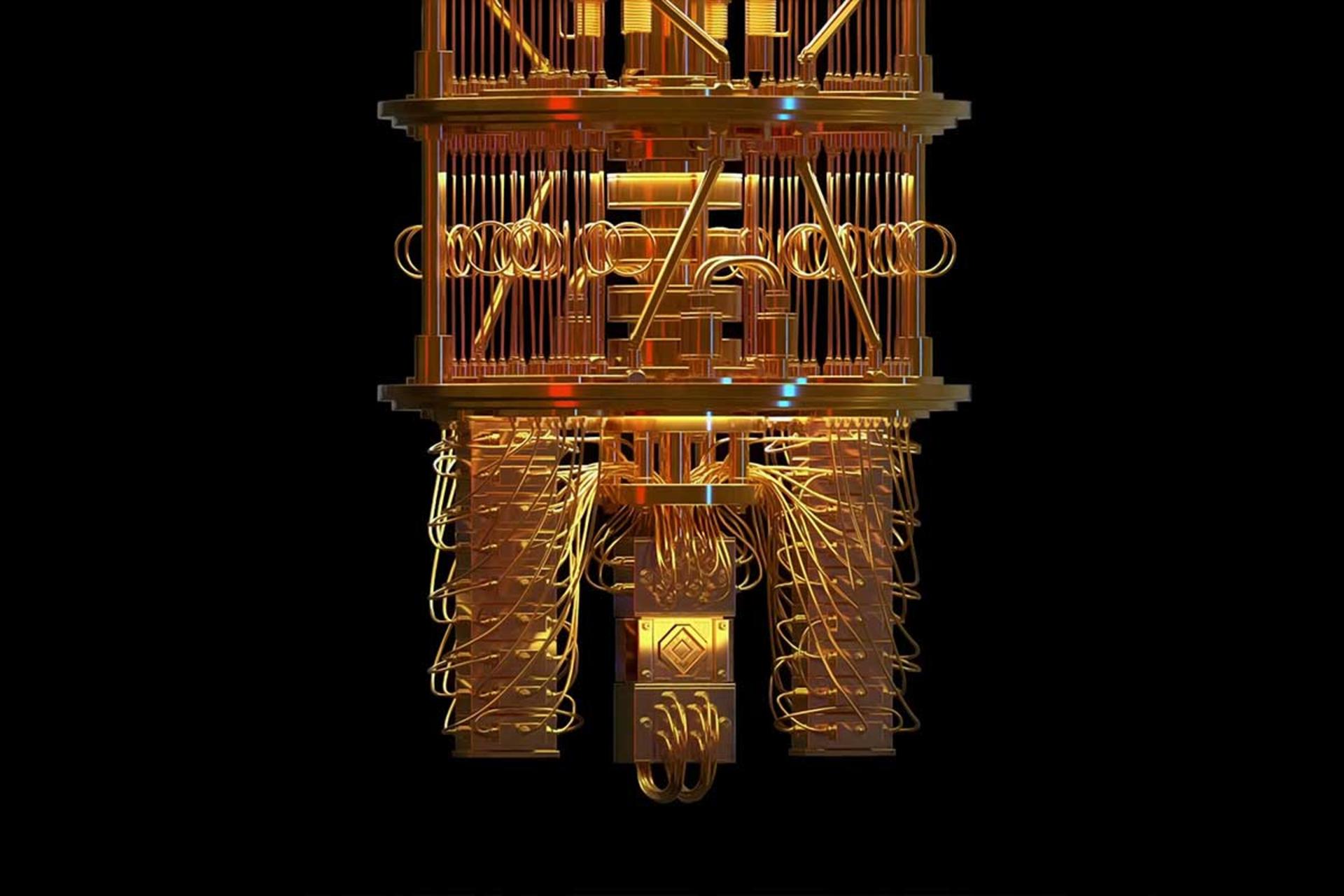

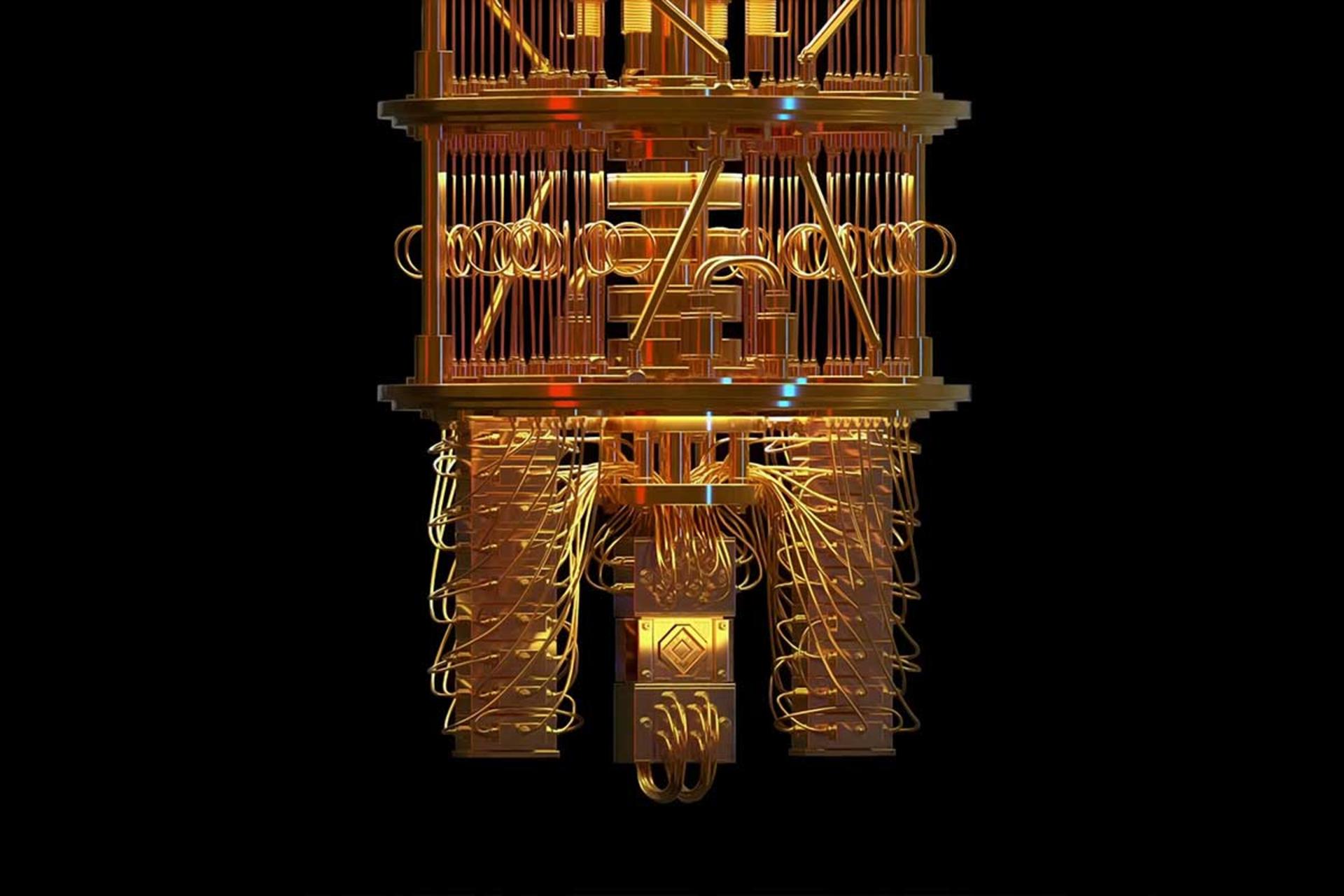

محققان چینی ادعا میکنند در حوزهی محاسبات کوانتومی به پیشرفت درخورتوجهی دست یافتهاند و میتوانند سیستم رمزگذاری کلید عمومی RSA را با یک کامپیوتر کوانتومی بشکنند. شایانذکر است مشخصات فنی این رایانهی کوانتومی بهزودی دردسترس عموم قرار خواهد گرفت.

شکستن RSA ۲۰۴۸ بیتی، یا بهعبارت دیگر، یافتن روشی برای شناسایی مداوم و سریع اعداد اول مخفی زیربنایی الگوریتم، بسیار مهم خواهد بود. اگرچه الگوریتم RSA تا حدود زیادی در پروتکلهایی مثل امنیت لایهی انتقال دادهها، جایگزین شده است، اما همچنان بهطور گسترده در نرمافزارهای قدیمیتر شرکتی و فناوری عملیاتی و در بسیاری از گواهیهای امضای کد، استفاده میشود.

اگر یک هکر بتواند کلیدهای امضا را تولید یا پیامهای محافظتشدهی RSA را رمزگشایی کند، قادر خواهد بود ترافیک اینترنت را ردیابی و کدهای مخرب بالقوه را مثل یک بهروزرسانی نرمافزاری قانونی ارسال کند و درنتیجه کنترل دستگاههای شخصیثالث را دراختیار بگیرد.

این مسائل بخش مهمی از تهدیدهایی است که محاسبات کوانتومی برای رمزنگاری سنتی ایجاد میکنند. کارشناسان مرکز ملی امنیت سایبری بریتانیا در نوامبر ۲۰۲۰ با انتشار مقالهای هشدار دادند از آنجا که تقریباً همهی سیستمهای رمزنگاری امروزی، بهطور گسترده از کلیدهای عمومی استفاده میکنند، برای برقراری امنیت خود به دشواری فاکتورگیری اعداد بسیار بزرگ وابسته هستند. بدین ترتیب رمزنگاری مورداشاره با یک کامپیوتر کوانتومی بهراحتی شکسته میشود.

مقالهی محققان چینی با عنوان «فاکتورسازی اعداد صحیح با منابع زیرخطی در یک پردازندهی کوانتومی ابررسانا»، یکی از اولین ادعاها را نشان میدهد که اکنون میتوان به آنها دسترسی داشت. آنها استدلال میکنند که میتوانند الگوریتم ۲۰۴۸ بیتی را با استفاده از یک کامیپوتر کوانتومی ۳۷۲ کیوبیتی بشکنند. بااینحال، هشدارهایی هم وجود دارد که نشان میدهد این تیم تحقیقاتی فقط به یک دستگاه ۱۰ کیوبیتی دسترسی داشتند و نتوانستند فرضیهی خود را در مقیاس بزرگتر از ۴۸ بیت نشان دهند.

بسیاری از کارشناسان یافتههای تیم تحقیقاتی چینی را زیر سؤال میبرند و مقالهی اصلی این تیم نیز ازطریق نشریهی arXiv، بهاشتراک گذاشته شده است؛ موضوعی که بهطور کلی، حداقل استاندارد لازم برای سنجش ارزش علمی یک مقالهی تحقیقاتی درنظر گرفته میشود.

مقالهی محققان چینی در گروههای گوگل نیز به چالش کشیده شده است. این مقاله ادعا میکند که روش آن برای فاکتورگیری اعداد صحیح ۲۰۴۸ بیتی، سریعتر از روشهای کلاسیک است. این بحثها و همچنین تجزیهوتحلیل بروس اشنایر، کارشناس رمزنگاری هشدار میدهد الگوریتم محققان چینی بر مقالهی بحثبرانگیز ریاضیدان آلمانی، پیتر شنور تکیه دارد که در عین اثبات توانایی فاکتورسازی اعداد در مقیاس کامیپوتر ۱۰ کیوبیتی مورد استفادهی محققان، در اندازههای بزرگتر کاربردی ندارد.

اشنایر نوشت که پساز انتقاد از وابستگی مقاله به الگوریتم شنور او نگرانی کمتری درمورد کارکرد تکنیک جدید داشت.

براساس اعلام نشریهی arXiv، نویسندگان به برخی از معتبرترین دانشگاههای چین ازجمله چندین آزمایش کلیدی دولتی که از پکن بودجه و حمایت مستقیم دریافت میکنند وابسته هستند. کارشناسان امنیتی که با The Record صحبت کردهاند انتظار دارند یک پیشرفت علمی با چنین تأثیر امنیتی درخورتوجهی، ازطرف مقامات چینی طبقهبندی شود.

اگر به گذشته نگاه کنیم، نمونههایی از چنین اطلاعاتی وجود دارد که برخلاف میل وزارتخانههای پکن، بهبیرون درز پیدا کردهاند. براساس گزارشها، علیبابا کلود ازطرف وزارت صنعتوفناوری اطلاعات چین تحریم شد زیرا یکی از کارکنان آن بهجای اینکه آسیبپذیری Log4J را به دولت این کشور اعلام کند آن را به بنیاد آپاچی ارائه داد.

ادارهی فضای مجازی چین در جولای ۲۰۲۱ قوانین سختگیرانهتری برای افشای آسیبپذیریهای شرکتهایی که در داخل این کشور فعالیت دارند وضع کرده بود. مایکروسافت نیز به نوبهی خود در نوامبر گذشته هکرهای تحت حمایت دولت چین را به سواستفاده از الزامات افشای این آسیبپذیریها برای کشف و توسعهی اکسپلویتهای روز صفر متهم کرد.