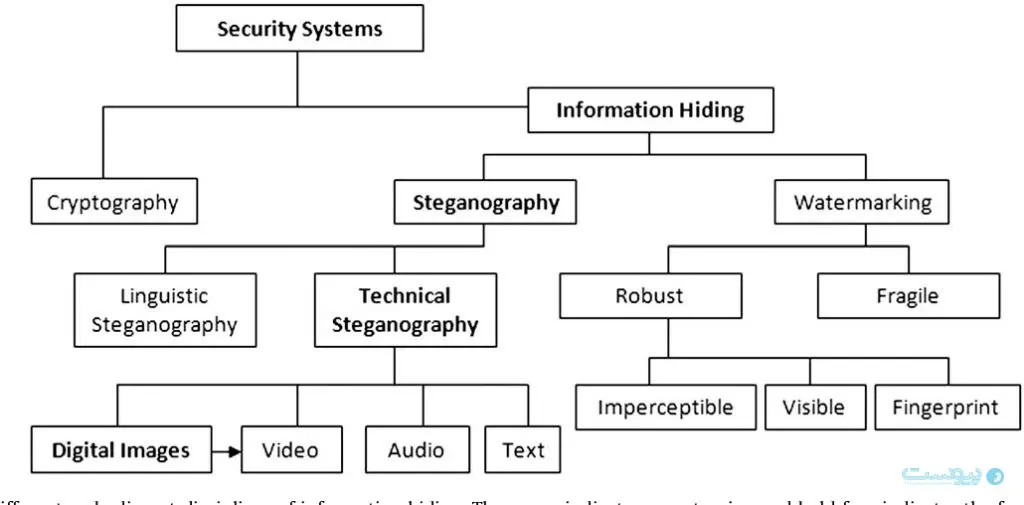

دادههای مخفی را میتوان تقریباً در هر نوع محتوای دیجیتال دیگری پنهان کرد. محتوایی که باید از طریق استگانوگرافی مخفی شود، متن پنهان نامیده میشود، اغلب قبل از اینکه در فایل متنی روی جلد یا جریان داده مشخص به نظر برسد، رمزگذاری میشود. اگر رمزگذاری نشده باشد، متن پنهان معمولاً به روشی پردازش میشود که براحتی قابل تشخیص محتوای مخفی نباشد.

تاریخچه اصطلاح استگانوگرافی (Steganography)

اصطلاح “steganography” از کلمات یونانی “steganos” (به معنای پنهان یا پوشیده شده) و “graphein” (به معنای نوشتن) گرفته شده است. استگانوگرافی برای هزاران سال به اشکال مختلف انجام شده است تا ارتباطات را خصوصی نگه دارد. به عنوان مثال، در یونان باستان، مردم پیامها را روی چوب حک میکردند و سپس از موم برای پنهان کردن آنها استفاده میکردند. رومیها از اشکال مختلفی از جوهرهای نامرئی استفاده میکردند که با اعمال گرما یا نور قابل رمزگشایی بود.

استگانوگرافی موضوعی است که بیشتر به فعالان امنیتی سایبری مرتبط است زیرا باندهای باجافزار و سایر عوامل تهدید اغلب هنگام حمله به یک هدف اطلاعات را پنهان میکنند. به عنوان مثال، آنها ممکن است دادهها یا یک ابزار مخربی را پنهان کنند، یا دستورالعملهایی را برای سرورهای فرمان و کنترل ارسال کنند. آنها میتوانند تمام این اطلاعات را در فایلهای تصویر، ویدیو، صدا یا متن بدون مشخص شدن پنهان کنند.

نحوه عملکرد استگانوگرافی (Steganography)

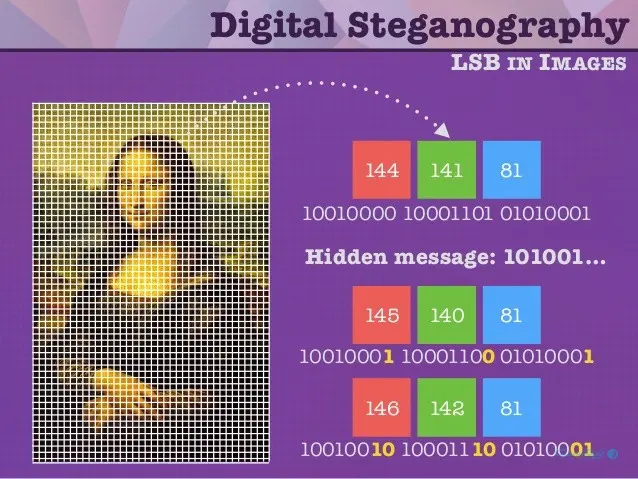

استگانوگرافی با پنهان کردن اطلاعات دریک فایل و قرار دادن در یک فایل دیگر به گونهای عمل میکند که از سوءظن جلوگیری میکند. یکی از رایجترین تکنیکها، استگانوگرافی «کمترین بیت قابل توجه» (LSB) نام دارد. این شامل جاسازی اطلاعات مخفی در کم اهمیتترین بیتهای یک فایل رسانهای است.

به طور مثال؛ در یک فایل تصویری، هر پیکسل از سه بایت داده مربوط به رنگهای قرمز، سبز و آبی تشکیل شده است. برخی از فرمتهای تصویر یک بایت چهارم اضافی را به شفافیت یا «آلفا» اختصاص میدهند.

استگانوگرافی LSB آخرین بیت هر یک از آن بایتها را تغییر میدهد تا یک بیت از دادهها را پنهان کند. بنابراین، برای مخفی کردن یک مگابایت داده با استفاده از این روش، به یک فایل تصویری هشت مگابایتی نیاز دارید. تغییر آخرین بیت از مقدار پیکسل منجر به تغییر قابل درک بصری در تصویر نمیشود، به این معنی که هرکسی که تصاویر اصلی و تصاویر اصلاح شده به صورت استگانوگرافی را مشاهده میکند، نمیتواند تفاوت را تشخیص دهد.

چگونه از استگانوگرافی استفاده کنیم؟

در استگانوگرافی دیجیتال مدرن، دادهها ابتدا رمزگذاری یا مبهم میشوند و سپس با استفاده از یک الگوریتم خاص در دادههایی که بخشی از یک فرمت فایل خاص هستند، مانند یک تصویر JPEG، فایل صوتی یا ویدیویی، وارد میشوند. پیام مخفی را میتوان به روشهای مختلفی در فایلهای داده معمولی جاسازی کرد. یکی از روشها پنهان کردن دادهها در بیتهایی است که نشاندهنده پیکسلهای رنگی مشابه هستند که در یک ردیف در یک فایل تصویری تکرار میشوند.

با اعمال دادههای رمزگذاریشده بر روی این دادههای اضافی به روشی نامحسوس، نتیجه یک فایل تصویری است که مشابه تصویر اصلی به نظر میرسد، اما دارای الگوهای نویز دادههای معمولی و رمزگذاری نشده است.

واترمارک استفاده رایج استگانوگرافی

تمرین افزودن واترمارک یک علامت تجاری یا سایر دادههای شناسایی پنهان شده در فایلهای چندرسانهای یا محتوای دیگر یک استفاده رایج از استگانوگرافی است. ناشران آنلاین اغلب برای شناسایی منبع فایلهای رسانهای که بدون اجازه به اشتراک گذاشته میشوند از واترمارک استفاده میکنند.

در حالی که کاربردهای مختلفی از استگانوگرافی وجود دارد، از جمله جاسازی اطلاعات حساس در انواع فایل، یکی از رایجترین تکنیکها جاسازی یک فایل متنی در یک فایل تصویری است. وقتی به درستی انجام شود، هر کسی که فایل تصویر را مشاهده میکند نباید تفاوتی بین فایل تصویر اصلی و فایل تغییر یافته ببیند. این کار با ذخیره پیام با بیتهای کمتر در فایل داده انجام میشود. این فرآیند را میتوان به صورت دستی یا با استفاده از ابزار استگانوگرافی تکمیل کرد.

تکنیکهای استگانوگرافی

یکی دیگر از تکنیک های استگانوگرافی استفاده از جایگزینی کلمه در یک فایل تصویری، هر پیکسل از سه بایت داده مربوط به رنگ های قرمز، سبز و آبی تشکیل شده است. برخی ازفرمتهای تصویر یک بایت چهارم اضافی را به شفافیت یا «آلفا» اختصاص میدهند. این جایی است که فرستنده یک پیام مخفی، متن را با توزیع آن در یک متن بسیار بزرگتر، و قرار دادن کلمات در فواصل زمانی مشخص، پنهان می کند. در حالی که استفاده از این روش جایگزینی آسان است، ممکن است متن را عجیب و نامناسب به نظر برساند زیرا کلمات مخفی ممکن است به طور منطقی در جملات هدف خود قرار نگیرند.

روشهای پنهان نگاری برای دادههای مختلف

سایر روشهای استگانوگرافی شامل مخفی کردن کل پارتیشن روی هارد دیسک یا جاسازی دادهها در قسمت هدر فایلها و بستههای شبکه است. اثربخشی این روشها به این بستگی دارد که چه مقدار داده را میتوانند پنهان کنند و تشخیص آنها چقدر آسان است.

استگانوگرافی تصویر:

- حداقل بیت مهم (LSB): جاسازی دادهها در کمترین بیت مهم از پیکسل های تصویر.

- تکنیک های دامنه فرکانس: دستکاری دامنه فرکانس یک تصویر، مانند استفاده از تبدیل کسینوس گسسته (DCT).

استگانوگرافی متن:

- فضای خالی Steganography: افزودن اطلاعات پنهان در فضاها و برگه های یک سند متنی.

- Formatting Steganography: جاسازی دادهها در قالب بندی یک سند متنی.

استگانوگرافی صوتی:

- حداقل بیت مهم (LSB): شبیه به استگانوگرافی تصویر، مخفی کردن اطلاعات در کمترین بیت مهم از نمونههای صوتی.

- کدگذاری فاز: تغییر فاز اجزای صوتی خاص.

استگانوگرافی ویدئویی:

- دستکاری فریم: جاسازی دادهها در فریمهای یک ویدیو.

- تجزیه و تحلیل فرکانس زمانی: دستکاری اجزای فرکانس زمانی ویدیو.

استگانوگرافی شبکه:

- Protocol Steganography: مخفی کردن اطلاعات در پروتکل های شبکه.

- استگانوگرافی مبتنی بر زمان: معرفی تاخیر در ارتباطات شبکه برای انتقال اطلاعات.

استگانوگرافی فایل:

- الحاق فایل: پیوست کردن یک فایل به انتهای فایل دیگر.

- تزریق فایل: جاسازی داده ها در ساختار یک فایل دیگر.

واترمارک دیجیتال:

- واترمارک قابل مشاهده: قرار دادن اطلاعات قابل مشاهده در بالای یک تصویر یا سند.

- Watermarking نامرئی: جاسازی اطلاعاتی که بدون ابزارهای خاص به راحتی قابل مشاهده نیستند.

جاسازی در متادیتا:

Manipulating Metadata: جاسازی اطلاعات در فراداده فایلها، مانند دادههای EXIF در تصاویر.

توجه به این نکته مهم است که در حالی که استگانوگرافی میتواند برای اهداف قانونی مانند حفاظت از حق نسخهبرداری و تأیید اعتبار دادهها استفاده شود، همچنین میتواند برای فعالیتهای مخرب مانند مخفی کردن بدافزار یا ارتباطات مخفی مورد استفاده قرار گیرد. بنابراین، درک استگانوگرافی هم برای متخصصان امنیتی و هم برای کسانی که علاقهمند به حفاظت از اطلاعات هستند، ضروری است.

نمونههای کاربرد استگانوگرافی، قانونی و غیرقانونی

استگانوگرافی توسط کسانی انجام میشود که مایل به انتقال یک پیام یا کد مخفی هستند. در حالی که بسیاری از کاربردهای قانونی برای steganography وجود دارد، برخی از توسعهدهندگان بدافزار از steganography برای پنهان کردن انتقال کدهای مخرب استفاده میکنند.

کاربردهای مشروع و قانونی پنهاننگاری

کاربردهای Stegware در نقش استگانوگراف

اشکال مختلف نهاننگاری قرنها مورد استفاده قرار میگیرد و تقریباً شامل هر تکنیکی برای پنهان کردن پیام مخفی دریک فایل مخفی است. به عنوان مثال، استفاده از جوهر نامرئی برای پنهان کردن پیامهای مخفی در پیامهای غیر توهینآمیز. پنهان کردن اسناد ثبت شده بر روی نقطه میکرو، که میتواند به اندازه ۱ میلیمتر قطر داشته باشد. پنهان کردن پیامها درون مکاتبات به ظاهر مشروع؛ و حتی استفاده از محیطهای بازی چند نفره برای به اشتراکگذاری اطلاعات مورد استفاده قرار میگیرد.

واترمارک دیجیتال در تصاویر:

علامتگذاری دیجیتال اغلب در صنعت رسانه برای جاسازی اطلاعات حق چاپ یا جزئیات مالکیت در تصاویر استفاده میشود. این به ردیابی و محافظت از مالکیت معنوی کمک میکند. یکی از مزایای مشروع که در دادههای دیجیتالی اهمیت دارد.

واترمارک کردن سند:

استگانوگرافی گاهی اوقات برای واترمارک کردن سند استفاده میشود، جایی که اطلاعات در سند برای تأیید صحت یا ردیابی منبع آن جاسازی میشود.

تبادل کلید رمزنگاری:

استگانوگرافی را میتوان در پروتکلهای تبادل کلید رمزنگاری برای پنهان کردن مبادله کلیدهای رمزگذاری به کار برد. این یک لایه امنیتی اضافی به ارتباطات اضافه میکند.

استفاده غیرقانونی از استگانوگرافی (Steganography)

پیامهای پنهان در تصاویر رسانههای اجتماعی:

سازمانها یا افراد جنایتکار ممکن است از پنهاننگاری برای پنهان کردن پیامها در تصاویر به اشتراک گذاشته شده در پلتفرمهای رسانههای اجتماعی استفاده کنند. این پیامها میتوانند برای ارتباط پنهانی بین اعضای یک گروه استفاده شوند. این مورد در دستهی کاربردهای مخرب استفاده از پنهاننگاری در سوشال مدیا محسوب میشود.

ارتباطات پنهان در حملات سایبری:

نویسندگان بدافزار ممکن است از steganography برای پنهان کردن کدهای مخرب در فایلهای به ظاهر بیضرر استفاده کنند، که تشخیص وجود بدافزار را برای نرمافزارهای امنیتی دشوار میکند.

استگانوگرافی صوتی در ارتباطات VoIP:

در برخی موارد، مهاجمان ممکن است از steganography برای مخفی کردن دادههای مخرب در ارتباطات VoIP (Voice-Over-IP) استفاده کنند. این میتواند روشی برای انتقال مخفیانه اطلاعات یا دستورات باشد.

پیامهای پنهان در پیوستهایایمیل:

مخرب: مهاجمان ممکن است از steganography برای پنهان کردن پیامها یا بدافزارها در پیوستهایایمیل به ظاهر بیگناه استفاده کنند که تشخیص محتوای مخرب را برای سیستمهای امنیتیایمیل به چالش میکشد.

پنهان کردن دادهها در ترافیک شبکه:

مخرب: تکنولوژیِ Steganography را میتوان برای مخفی کردن دادهها در ترافیک شبکه استفاده کرد که شناسایی و مسدود کردن فعالیتهای مشکوک را برای سیستمهای امنیتی شبکه دشوار میکند.

استگانوگرافی متن در پیامهای چت:

تکنیکهای تنگنگاری را میتوان برای پنهان کردن پیامها در متن به ظاهر عادی در طول ارتباط آنلاین به کار برد. این میتواند برای ارتباطات مخفیانه یا به اشتراکگذاری اطلاعات بدون شناسایی استفاده شود.

مهم است که بدانیم در حالی که استگانوگرافی کاربردهای معتبری دارد، استفاده از آن در زمینه تهدیدات سایبری و فعالیتهای مجرمانه بر نیاز به اقدامات امنیتی سایبری قوی برای شناسایی و جلوگیری از سوء استفاده تأکید میکند. متخصصان امنیتی به طور مستمر ابزارهایی را برای شناسایی و مقابله با تکنیکهای استگانوگرافی در محیطهای مختلف توسعه و تقویت میکنند.

مزایای استگانوگرافی نسبت به رمزنگاری چیست؟

استگانوگرافی مخفی کردن پیغام در یک پیغام دیگر که بهعنوان شکلی از ارتباطات پنهان و محرمانه کردن پیامها است که گاهاً با رمزنگاری مورد مقایسه قرار میگیرد. با این حال، این دو یکسان نیستند، زیرا استگانوگرافی شامل درهم کردن دادهها هنگام ارسال یا استفاده از یک کلید برای رمزگشایی آن پس از دریافت نیست.

استگانوگرافی از رمزنگاری متمایز است. استفاده از هر دو با هم میتواند به بهبود امنیت اطلاعات محافظت شده و جلوگیری از شناسایی ارتباطات مخفی کمک کند. اگر دادههای پنهانشده از نظر استگانوگرافی نیز رمزگذاری شوند، ممکن است دادهها همچنان از شناسایی درامان باشند اگرچه کانال دیگر از شناسایی درامان نخواهد بود. استفاده از استگانوگرافی همراه با رمزگذاری نسبت به ارتباطات فقط رمزگذاری مزایایی دارد.

مزیت اصلی استفاده از پنهاننگاری برای پنهان کردن دادهها نسبت به رمزنگاری این است که به پنهان کردن این واقعیت کمک میکند که دادههای حساس در فایل یا سایر محتوای حاوی متن پنهان شده است. در حالی که یک فایل رمزگذاری شده، پیام یا محموله بسته شبکه به وضوح مشخص و قابل شناسایی است، استفاده از تکنیکهای استگانوگرافی به پنهان کردن وجود یک کانال امن کمک میکند.

نرم افزارهای استگانوگرافی (Steganography)

چند نمونه از ابزارهای استگانوگرافی وجود دارد که هم برای اهداف قانونی مانند پزشکی قانونی دیجیتال، حفاظت از اطلاعات و واترمارک و هم برای اهداف تحقیقاتی ایجاد شدهاند:

OpenStego:

OpenStego یک نرم افزار استگانوگرافی متن باز است که از فرمت های مختلف تصویر و صدا پشتیبانی می کند. این یک رابط کاربری گرافیکی (GUI) و رابط خط فرمان (CLI) برای جاسازی و استخراج داده های پنهان ارائه می دهد.

Steghide :

Steghide یکی دیگر از ابزارهای متن باز خط فرمان برای لینوکس و ویندوز است که به کاربران اجازه می دهد داده ها را از فایل های تصویری و صوتی جاسازی و استخراج کنند. از رمزگذاری برای افزایش امنیت داده های پنهان پشتیبانی می کند.

OutGuess:

OutGuess یک ابزار استگانوگرافی است که بر پنهان کردن داده ها در تصاویر JPEG تمرکز دارد. هدف آن حفظ کیفیت بصری تصویر در حین جاسازی اطلاعات است.

چشم خاموش:

SilentEye یک ابزار استگانوگرافی منبع باز است که از فرمت های مختلف تصویر و صدا پشتیبانی می کند. این یک رابط کاربر پسند ارائه می دهد و شامل ویژگی های رمزگذاری برای امنیت بیشتر است.

ImageMagick:

ImageMagick یک ابزار قدرتمند دستکاری تصویر است که می تواند برای اهداف استگانوگرافی استفاده شود. این یک رابط خط فرمان را فراهم می کند و می تواند برای پردازش دسته ای اسکریپت شود.

SteganPEG:

SteganPEG یک ابزار steganography ساده است که به طور خاص برای مخفی کردن داده ها در تصاویر JPEG طراحی شده است. این رابط گرافیکی ساده دارد.

S-Tools:

S-Tools یک ابزار steganography قدیمی است که به کاربران اجازه می دهد داده ها را در فایل های تصویری و صوتی پنهان کنند. برای اهداف آموزشی و پژوهشی استفاده شده است.

استفاده مسئولانه و قانونی از ابزارهای استگانوگرافی ضروری است. استفاده غیرمجاز از این ابزارها برای اهداف مخرب مانند پنهان کردن بدافزار یا انجام فعالیت های غیرقانونی، خلاف قانون است. همیشه اطمینان حاصل کنید که حق استفاده از این ابزارها را دارید و به قوانین حریم خصوصی و امنیتی در حوزه قضایی خود احترام بگذارید. علاوه بر این، متخصصان امنیت سایبری به طور مداوم روش هایی را برای شناسایی و مقابله با استفاده از استگانوگرافی برای اهداف مخرب توسعه می دهند.